Do standardu można dziś zaliczyć takie funkcjonalności oprogramowania kontroli dostępu, jak indywidualne oraz grupowe nadawanie uprawnień, ograniczanie uprawnień dostępu w określonych godzinach (harmonogramy), wyrywkowa lub zaplanowana kontrola osobista osób, raporty ruchu osób po obiekcie czy sprawdzanie stanu alarmów (np. CDD, PWA, SOD). Część dostawców oprogramowania kontroli dostępu dodatkowo oferuje możliwość weryfikacji w trybie online tożsamości osób dokonujących rejestracji na czytnikach, raporty graficzne, np. dotyczące liczby osób w strefach KD, wideorejstrację, księgę gości z ewidencją pojazdów czy obsługę skanerów dokumentów tożsamości. Ze względu na to, że użytkownikami programu księga gości są bardzo często pracownicy służb ochrony, firma Polsystem stworzyła nową funkcjonalność, umożliwiającą weryfikację pracy pracowników ochrony – książkę przebiegu służby. Prześledźmy, jak ona działa.

Działanie oprogramowania kontroli dostępu

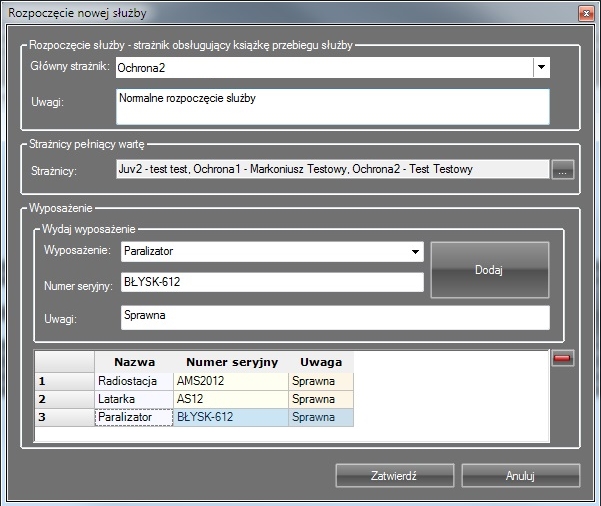

Po zalogowaniu się do programu kontrola dostępu i przejściu do funkcjonalności księga gości można rozpocząć „nową służbę” (rys. 1).

Rys. 1. Rozpoczęcie nowej służby

Możliwe jest wprowadzenie dodatkowych parametrów związanych z pełnieniem służby, takich jak przejęcie wyposażenia po innym strażniku, wybranie dodatkowych strażników pełniących w tym czasie służbę czy wprowadzenie innych istotnych uwag. Przejęcie służby od innej osoby może zostać opcjonalnie potwierdzone identyfikatorem, np. kartą zbliżeniową osoby przejmującej służbę. Od tego momentu strażnik ma możliwość wprowadzania zdarzeń, które zaszły podczas pełnienia jego służby, i wykonanych działań (rys.2).

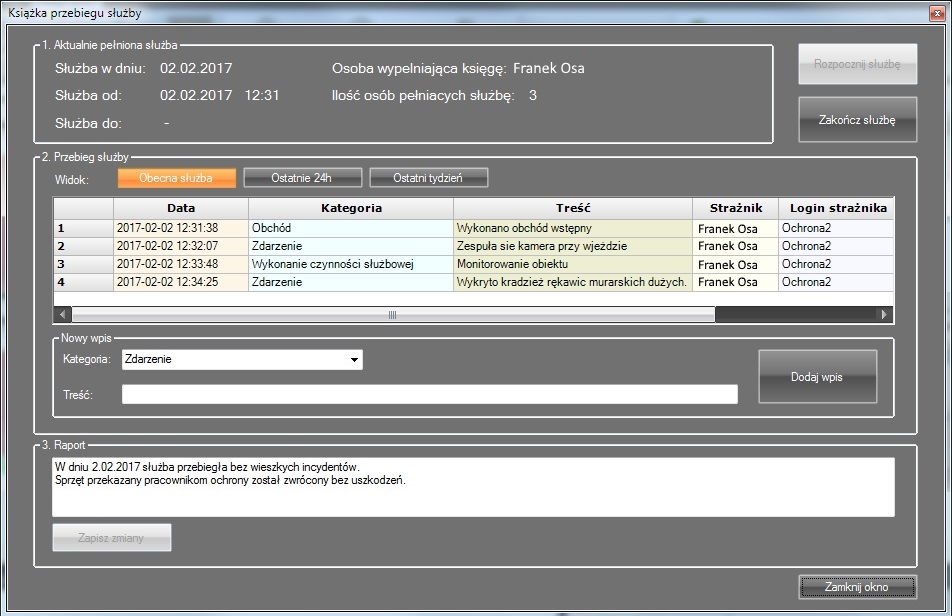

Rys. 2. Książka przebiegu służby

W aplikacji jest dostępny zbiorczy raport za dowolny okres, w którym widać m.in. przedział czasowy służby, użytkownika programu, liczbę osób pełniących służbę czy liczbę zarejestrowanych zdarzeń (rys. 3).

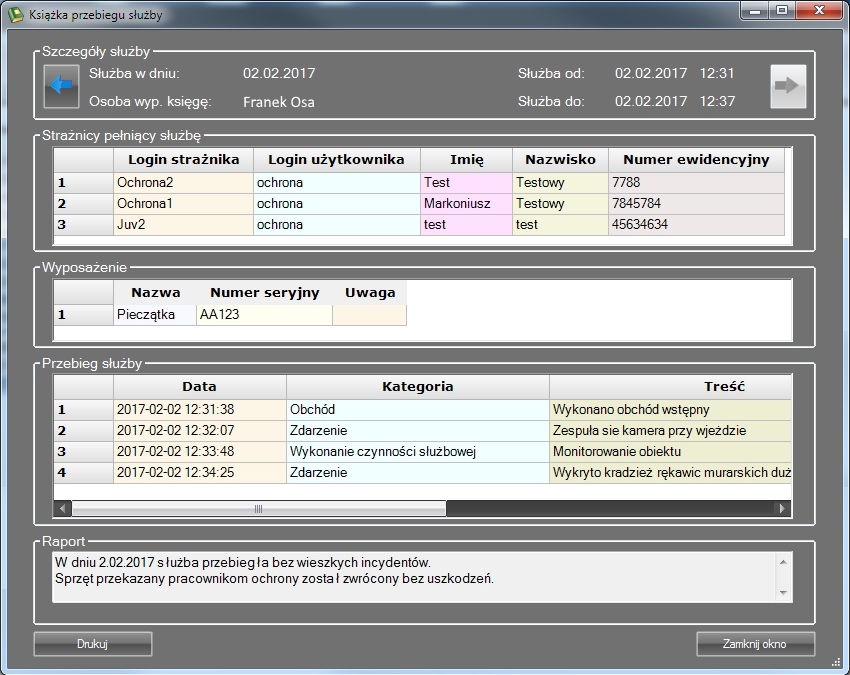

Rys. 3. Książka przebiegu służby – szczegóły

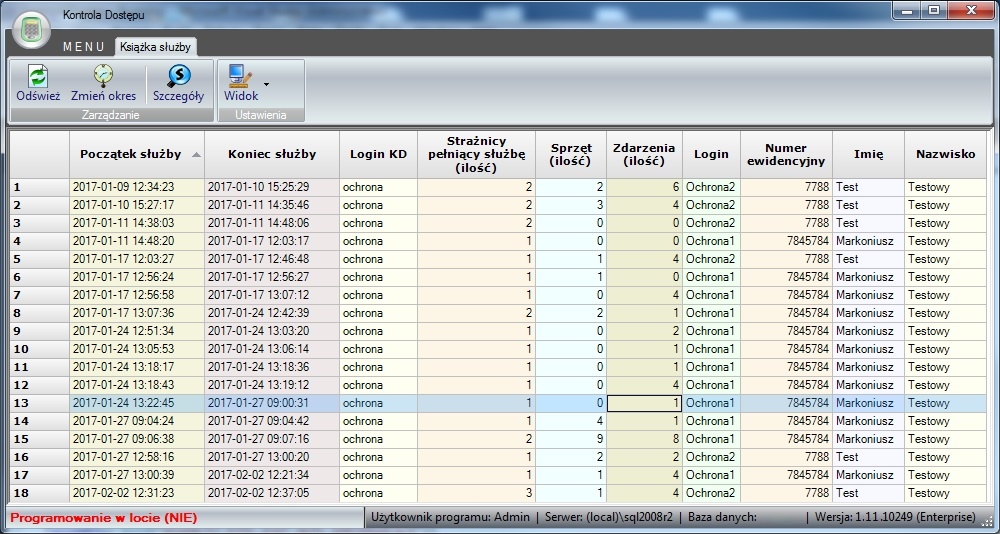

Wiersze raportu prezentują poszczególne służby, tzn. po kliknięciu w dany wiersz można wejść w szczegóły konkretnej służby i przejrzeć zdarzenia, jakie miały miejsce, w formie kolejnych „kartek”, analogicznie do tradycyjnej książki przebiegu służby (rys. 4).

Rys. 4. Książka przebiegu służby – zbiorczy raport

W zależności od potrzeb, książka przebiegu służby może zawierać także opcjonalne automatycznie występujące zdarzenia, takie jak przeprowadzane losowo kontrole osobiste poruszających się osób lub zdarzenia z księgi gości.

Funkcjonalność książki przebiegu służby jest modułem oprogramowania Kontrola Dostępu 5.0 Enterprise firmy Polsystem, dostępnym począwszy od wersji Release 1.11.0, i nie wymaga żadnych dodatkowych licencji.